恶意 DLL 旁加载活动的复杂化

关键要点

- 我们观察到一种基于经典旁加载攻击的新型恶意 DLL 活动。

- 该攻击者利用多个变体进行攻击,以逃避检测。

- 初始感染向量通过 Telegram 等分发,主要针对中文用户群体。

- 使用的第二阶段应用执行 DLL 旁加载,展示了复杂的攻击链。

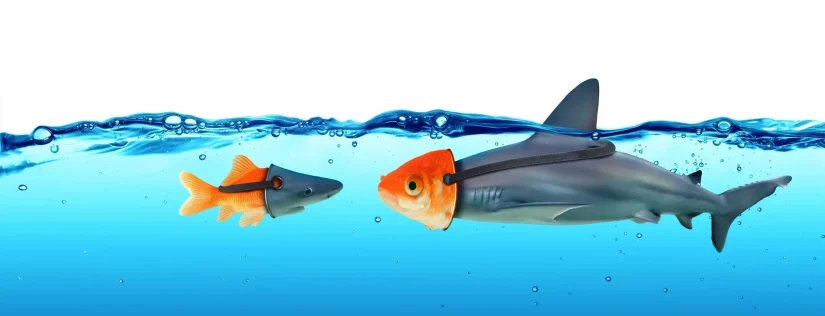

我们已经发现了一种恶意 DLL旁加载活动,这种活动在经典的旁加载场景上增添了复杂性和多层次的执行。我们的调查显示,相关的威胁行为者对这一改编情有独钟,以致于在攻击链的不同阶段反复更换特定组件来规避检测。

早期形式的攻击已经在业内的多个论坛上有所报道,主要集中在 Sinophone 的

和

博客中。这种攻击基于一个经典的旁加载攻击,包含一个干净的应用程序、一个恶意加载器和一个加密载荷,随着时间的推移对这些组件进行了各种修改。最新的活动在初始阶段添加了一种变体,第一阶段的干净应用程序“旁”加载了一个第二个干净应用程序并自动执行它。第二个干净的应用程序则旁加载了恶意加载器

DLL。随后,该恶意加载器 DLL 会执行最终的载荷。

图 1:DLL

旁加载,最近识别出的额外步骤;干净的应用程序以蓝色框表示,而恶意步骤则以橙色框和红色文本标出。该图将在报告中再次出现,具体变体的细节将被强调。

与这次攻击最相关的威胁角色被称为“龙息行动”、“APT-Q-27”或“金眼狗”,据信其专注于在线赌博领域及其参与者。这些行为者对这个两个干净应用场景颇有好感,因此在多个场景中用其他干净应用程序替换了第二阶段的应用程序。

最初的活动主要针对参与在线赌博的中文 Windows 用户,初始感染向量通过 Telegram进行分发。到目前为止,我们已经确定了在菲律宾、日本、台湾、新加坡、香港和中国的目标用户。Sophos通常会在旁加载过程中阻止这类攻击,因此载荷不会执行,用户得以保护。

初步调查:感染向量

在调查初期,我们发现一个网站(telegramos[.]org),其提供或声称提供 Android、iOS 和 Windows 的中文版本 Telegram应用程序。我们注意到此网站 — 我们和其他供应商均标记其为恶意 —

在我们点击下载链接时,有时会忽略我们的操作系统选择,而是依据浏览器的用户代理字符串提供一个版本,如下图所示。

图 3:从 Windows 下载页面点击“Windows”按钮时,当我们的浏览器报告为 Android 字符串时,根本没有意义…

图 4:…所以我们将用户代理字符串更改为 IE

我们认为用户是从此网站下载了导致感染的软件包。用户是如何首次接触到该网站的,是否通过钓鱼、搜索引擎优化投毒或其他方法,并不在本次调查的范围内。

第一阶段安装器:Telegram

如前所述,这些攻击的初步调查涉及了恶意的 Telegram 安装程序。后面我们还将看到其他“诱饵”应用程序的变体,但 Telegram是最常见的诱饵,分析其工作原理很有借鉴意义。

当恶意的 Telegram 安装程序(SHA256:

097899b3acb3599944305b064667e959c707e519aef3d98be1741bbc69d56a17)被运行时,它会安装并执行旁加载包。

图 5:此设置屏幕实际上是一个恶意向导

它在系统上安装多个组件,将它们放置到用户数据文件夹的目录中:

图 6:恶意向导的“礼物”

它还会在桌面上创建一个快捷方式。然而,这个快捷方式并不是执行 Telegram 程序,而是一个异常的命令:

“`plaintext C:\Users{redacted}\AppData\Roaming\Tg_B518c1